|

|

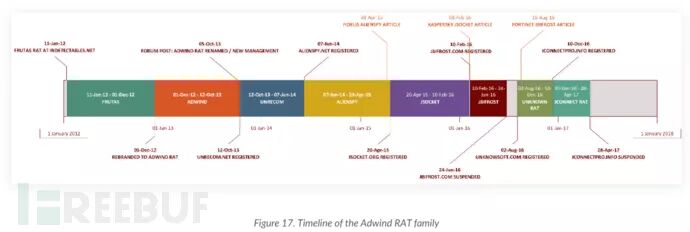

[color=#333333 !important]2012年初,开发人员开始销售Adwind家族的第一个基于Java的远程访问工具(RAT),称为“Frutas”。在随后的几年里它被改写了至少七次。它的其他名字包括adwind、unrecom、alien spy、jsocket、jbifrost、unknownrat和jconnectpro。

0 c/ Y9 ~& I* \[color=#333333 !important]Adwind在野外仍然很普遍。Adwind迭代中收集了超过45000个样本。自2017年以来,已经观察到这些样本超过200万次攻击。

; K3 T3 L! ]6 t/ i/ V) BAdwind RAT诞生

8 B* ^/ ~* J$ [9 L; l

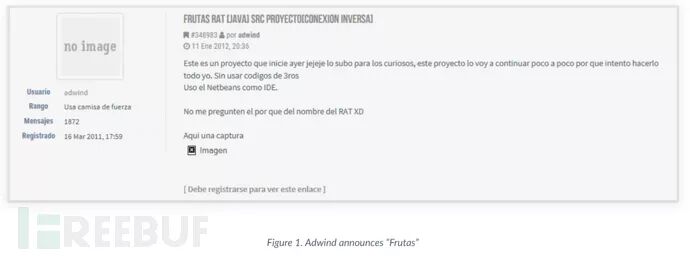

" o8 T4 e" O0 a {[color=#333333 !important]2012年1月11日,西班牙语indetectables网络论坛用户“adwind”发布了关于“frutas rat”项目的帖子,如图1和图2所示。3 `* a7 i, B$ I: x2 n5 W0 H: Z

[color=#333333 !important] 4 y' V4 D9 X6 f8 Y, t0 _ 4 y' V4 D9 X6 f8 Y, t0 _

[color=#333333 !important]到2012年发布了几个frutas的更新。到2012年12月,Adwind将免费Frutas更名为付费“Adwind RAT”。* k$ B3 k4 N1 C- B

Adwind重塑

/ h, w4 m/ y$ s# `$ ]/ P v- Q$ s3 U" ?" I. A

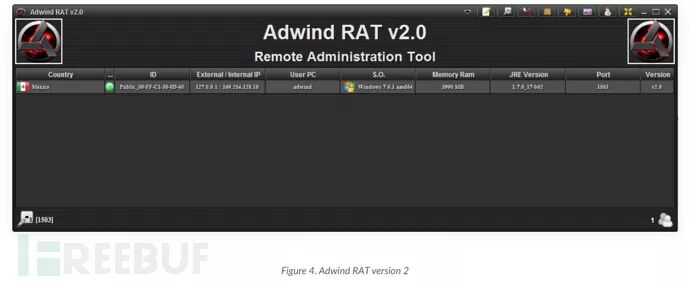

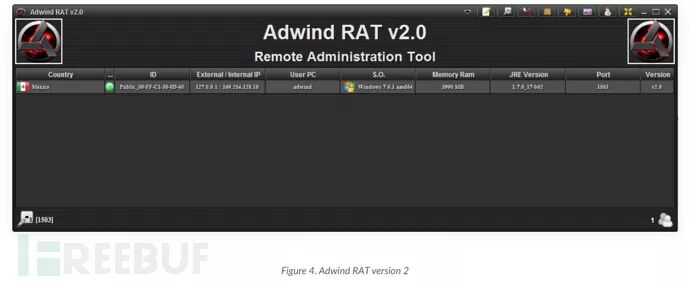

[color=#333333 !important]从2013年初起,改名的Adwind Rat在Adwind[.]com[.]MX出售,如下图3和4所示。

* l+ T. i, {3 X4 m' n- Q% I[color=#333333 !important]  ! u' O+ P: h% \$ b i- P ! u' O+ P: h% \$ b i- P

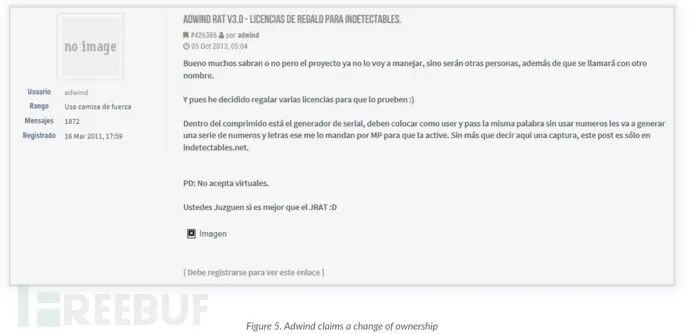

[color=#333333 !important]2013年10月5日,Adwind发布了“v3.0”,并声称他将把它交给“其他人”进行维护,如图5所示。

9 Y. t9 b& }# ?9 {6 k[color=#333333 !important] / |9 f0 b# k# ?, l' W" \1 o, { / |9 f0 b# k# ?, l' W" \1 o, {

[color=#333333 !important]一些研究者声称JRAT和Adwind鼠家族有亲缘关系。虽然JRAT是Java RAT,我们已经确定它是完全不同的,并且是由不同的作者编写的。 Z6 ~1 a; W# r1 M: Z( U% ^5 Q+ ?

[color=#333333 !important]那么,为什么要重塑?尽管我们怀疑在这个rat家族的后期迭代中更名的其他原因,但至少在本例中,adwind的作者试图将他的身份与恶意软件的开发和销售隔离开来。: i2 w* U' G; Q

UnReCoM Rat

S+ ?( l3 W H' c( C+ X; B$ R& w

" e) X+ |5 H, @# z5 G[color=#333333 !important]在Adwind于2013年10月12日发布“所有权变更”公告一周后,注册了Unrecom[.]Net域名。该网站出售下一代Adwind家族品牌“Unremcom RAT。图6显示了美国、西班牙和墨西哥受害者的联系。8 D1 k' g, O) E/ N* V

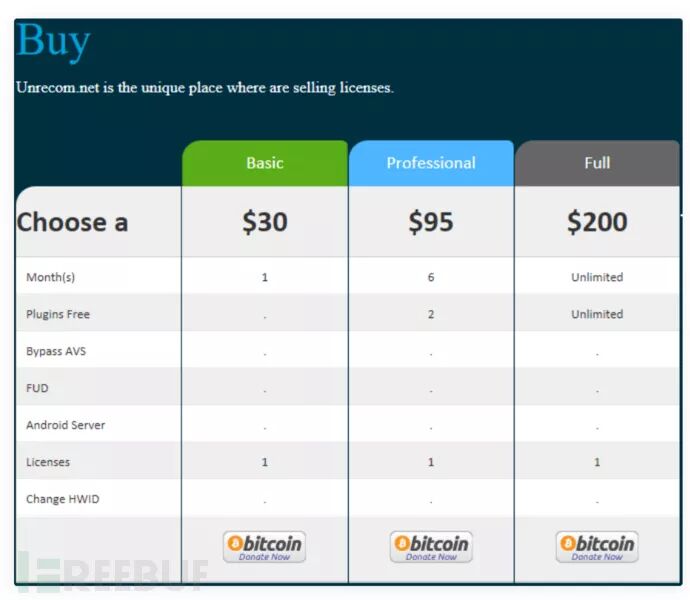

[color=#333333 !important] 该站提供每月订阅,并且能够直接购买软件,如图7所示。一些研究人员认为这是一种“恶意软件即服务”(maas)模式。 该站提供每月订阅,并且能够直接购买软件,如图7所示。一些研究人员认为这是一种“恶意软件即服务”(maas)模式。

/ w6 t& S4 O3 ?$ u[color=#333333 !important]

' \6 R7 a) i6 uAlien Spy

% ~; v7 L4 ^" {3 ?; V) Q

Q0 d) N# j2 U8 V/ v[color=#333333 !important]Alienspy[.]Net于2014年6月7日注册。这次改名的原因不得而知。这可能是作者故意想躲避未完成的购买/订阅,创建了一个“新”的软件来代替购买。也可能是为了避免声誉问题——关于Adwind家族的投诉在论坛上很常见:

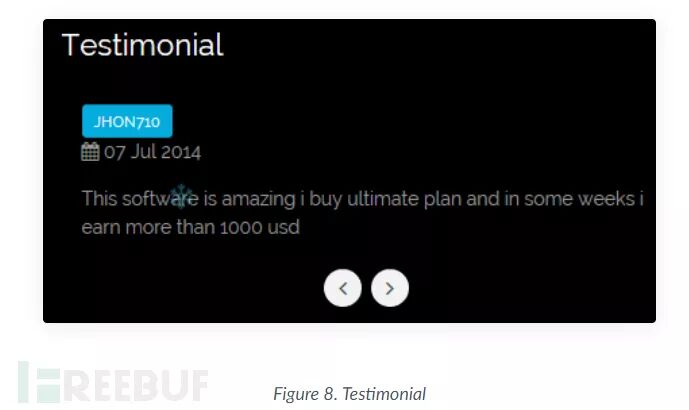

4 E' z$ X l8 O+ a3 G. T9 a, I[color=#333333 !important]该网站展示了一份客户推荐信,它掩盖了将该软件用作合法管理工具的说法,如下图8所示。1 v8 I9 v' {4 ^ H

[color=#333333 !important] 8 ]; H, d6 i1 F7 s g' {* A6 E* i 8 ]; H, d6 i1 F7 s g' {* A6 E* i

[color=#333333 !important]2015年4月Fidelis发布Alien Spy研究报告。月底,下一个Adwind家族更名的域名已经注册,注册商已经暂停Alienspy[.]net。) X+ z% D6 l/ u& j* H+ p4 F% C" m

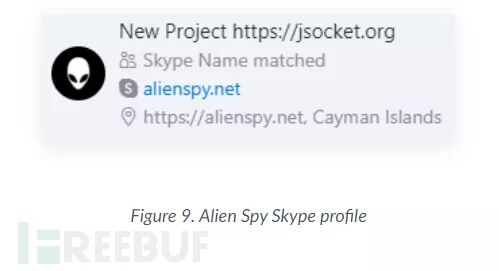

[color=#333333 !important]这些品牌之间的连续性在Alien Spy的Skype配置文件中很明显,如图9所示。

' Y* v2 U8 r# T' G9 ~3 T[color=#333333 !important]

9 W% Z6 _+ _$ y3 f G+ tJSOCK

) a1 n% A3 j' b; g& ], X" N7 F& f5 `. E0 f, j1 S0 S- b

[color=#333333 !important]域名jsocket[.]org于2015年4月20日注册,注册时间为fidelis报告发布后12天。截至2019年8月,该域名仍在注册中,不过自2016年初以来,该域名尚未有活动。: y7 G0 L; |3 h4 m8 d: v5 c& W

[color=#333333 !important]图10显示了这个站点与其前一个站点之间的一些明显的相似之处。- Q7 l( {& L; P8 S

[color=#333333 !important]

) Q% ?* h T% m% [[color=#333333 !important]2016年2月,Adwind作者被捕的谣言在论坛上流传。2016年2月8日,卡巴斯基发表了一份关于jsocket的报告。, T& |& {+ [0 O2 ?

JBifrost, v: \/ ] `3 n1 _8 r$ x

9 C- C8 |$ t. e3 q: D# E" x" D8 P

[color=#333333 !important]Adwind再次对2016年2月8日发表的卡巴斯基研究报告作出迅速回应。一个新的域名jbifrost[.]com在两天后即2月10日注册。/ X. d: L o3 b: a7 D; T7 c

[color=#333333 !important]这个网站放弃了公共广告,转而支持一个只有会员的私人网站,包括论坛、销售和聊天。

6 I/ K- _/ U4 E/ l1 [[color=#333333 !important]据报道,该网站于2016年6月底被暂停,Fortinet于2016年8月16日发布了对jbifrost的研究。

4 @! i! J, J# p( M) j' o3 A& M) v9 d1 YUnknow(n) RAT8 N2 l6 f, D8 g# b: J5 ?4 `7 ~

# @; ]2 o3 j7 c$ Y[color=#333333 !important]在jbifrost[.]网站暂停运营后,Adwind花了更长的时间重新建立自己的网站。Unknowsoft[.]com于2016年8月2日注册,同样,这个网站支持私人会员。

0 s3 p$ g& \- ^ u! x/ C[color=#333333 !important] 4 X! S# `! l- ]$ U5 s7 M3 [) c( u 4 X! S# `! l- ]$ U5 s7 M3 [) c( u

[color=#333333 !important]图12所示的用于重新命名的徽标与图11所示的jbifrost的徽标基本上没有变化。

1 d. I& R5 p4 F8 `4 `JCONTLPRO; i/ r3 t; ^$ b( u

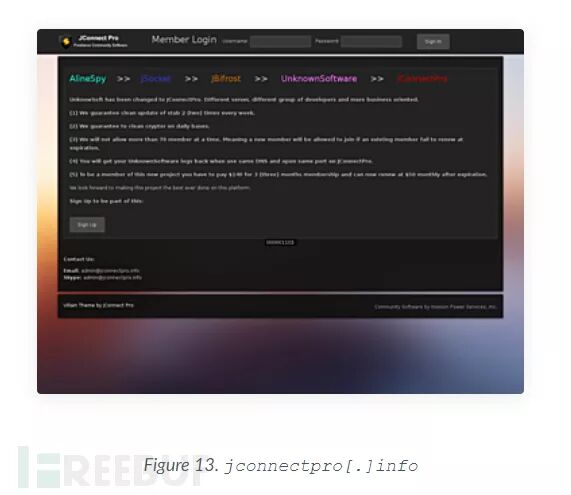

?; F% f+ {- N[color=#333333 !important]adwind家族最后一个已知的网站jconnectpro[.]info于2016年12月10日注册。! |: v- [5 Q, S+ S

[color=#333333 !important]该站点有助于记录恶意软件家族的联系和演变,如图13所示。

, e6 }( s4 R6 c) v7 d$ ?( ][color=#333333 !important]“alinespy>>jsocket>>jbifrost>>unkonwn>>jconnectpro”

, |) r' I3 M' \2 s! `2 X8 H [color=#333333 !important] 6 f8 B" f9 T( P2 d! C1 A6 y 6 f8 B" f9 T( P2 d! C1 A6 y

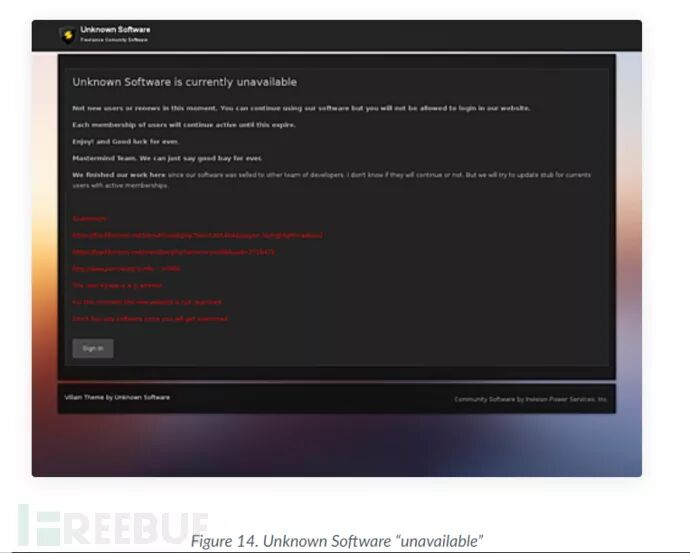

[color=#333333 !important]图13所示的jconnect pro位点与图14所示的先前Unknowsoft具有明显的相似性。该网站于2017年4月初被ISP暂停。1 E h o2 q: l+ b2 J+ K- O+ I& U* A

[color=#333333 !important]有可能jconnectpro[.]信息不是由adwind维护,只是一个冒名顶替者在出售破解版的Unknowsoft。在ISP暂停之前,Unknowsoft[.]com发布了一条公告,称他们没有接纳任何新客户。) _- x0 Q+ c% I, z

[color=#333333 !important] / C! V" o: M8 P2 V / C! V" o: M8 P2 V

加密服务3 Y6 ^6 @( ~! _' X8 g5 F

% q3 P1 ?5 c/ B1 h2 ?[color=#333333 !important]在Unknownsoft[.]com和JConnectPro[.]info被删除后,Adwind的踪迹无从得知。虽然无法找到Adwind RAT的一个新的变种,但找到了一个Java RAT特有的加密服务。

+ _0 \9 k2 I$ |4 Q! N$ \" x" |* d[color=#333333 !important]恶意软件运营商使用一种称为“crypting”的技术来避免基于签名的防病毒检测。该技术将修改恶意软件二进制文件,使其具有新的、唯一的哈希值,而不改变其功能。

( k+ {, h" \. @[color=#333333 !important]这种加密服务采用了UnknownRat的名字——UnknownCrypter(UnknownCrypter[.]co)(图15)。

' v8 Z. F6 @3 b$ F* h# |1 ?[color=#333333 !important] / v! ^! d, u! A+ v2 g, |) _ / v! ^! d, u! A+ v2 g, |) _

[color=#333333 !important]经过论证,这不是由adwind研发的新的变种,该加密服务研发者最近推出了基于javascript的rat,称为“wsh rat”,它的代码库非常不同,并不是adwind的rat的新变种。2 f* N7 U6 Q8 }% ]

破解版# |( ^% \' |6 v' e

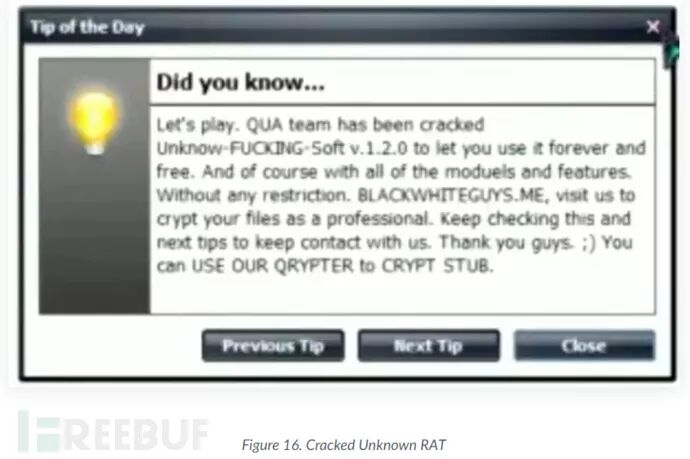

( S, P/ O. @% l- |$ |. W$ h& B[color=#333333 !important]尽管Adwind显然不再在网上或论坛上出售adwind rat,Adwind家族恶意软件的破解版本已经流传了好几年,一直到图16所示的Unknow rant的破解版本。. v) [& S$ R: R; j& R* P" l

[color=#333333 !important]

* F. H# z' e% O/ j+ O8 {[color=#333333 !important]首次观察到Adwind家族的样本在2016年12月5日将Bullguard二进制文件“littlehook.exe”的注册表项添加到反恶意软件中。这与JConnectPro更名密切相关,该域名仅在5天后注册。

3 S" J* i% u; t8 g6 Z[color=#333333 !important]自2016年12月以来,我们收集了14000个样本。早期Adwind家族rat破解版本似乎是其他rat的两倍。在同一时期,我们发现了近30000个Adwind样本。* K3 ^( u( [9 _8 f X; I

深入分析# W( j6 w2 g( ^4 A. g+ d, u

3 O# J! F- }) |, S( I# \, Q5 M

[color=#333333 !important]我们分析了Adwind不同RAT中的基础架构,发现他的操作安全性(OpSec)非常好。域名注册商和托管服务明显发生了改变,基础架构未被重用。没有发现与其他可能暗示Adwind身份活动的联系。

% O q' q$ l$ n6 P1 K[color=#333333 !important]在分析了成千上万的基础架构之后,这种持续良好的opsec是罕见的。Adwind不仅试图隐藏自己的身份,为了与名声不佳的问题保持距离,他还试图更换所有权。尽管改名了,本身并没有明显的变化,只是增加了一些新功能。下图为该家族演化时间线。

+ Q3 o/ z/ G) j+ Y# t/ y1 Y[color=#333333 !important] 5 X) m g0 I! @( o6 Q. l 5 X) m g0 I! @( o6 Q. l

背后黑手% e- n; Z, Q, m) J7 {8 t! y

9 R! j- c, }# l! G/ w1 e z[color=#333333 !important]如前所述,Adwind拥有非常好的Opsec,最初,通过他的基础架构确定他身份是不可能的。8 ~. y- Z% a" g! |6 F* Y9 k- v

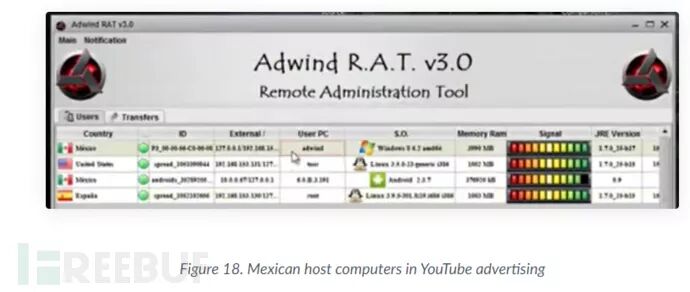

[color=#333333 !important]最初销售Adwind的网站是Adwind[.]com[.]MX,YouTube上的一些视频和截图显示,墨西哥主机占据了主导地位(图18)。" G& |9 ^5 e' a# x2 o

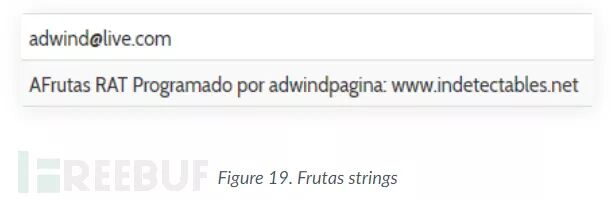

[color=#333333 !important] 电子邮件地址adwind[at]live.com位于frutas字符串中(图19),并在一个推广adwind 1.0的YouTube视频中被引用。 电子邮件地址adwind[at]live.com位于frutas字符串中(图19),并在一个推广adwind 1.0的YouTube视频中被引用。

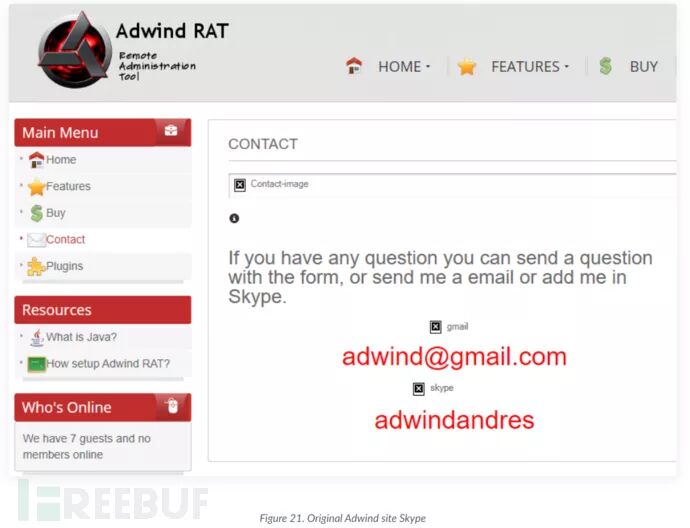

5 d; y, @- X! f4 i K9 S# p[color=#333333 !important] 此电子邮件地址与Skype配置文件“AdwindAndres”(图20)关联,其中包括Adwind徽标。 I( \: i" i6 H v* U( y* p 此电子邮件地址与Skype配置文件“AdwindAndres”(图20)关联,其中包括Adwind徽标。 I( \: i" i6 H v* U( y* p

[color=#333333 !important]

[color=#333333 !important]skype的个人资料也被hackforums[.]net用来销售早期版本的adwind rat。这也是原始Adwind网站上列出的Skype(图3和图21)。& y$ ^. v! ` e

[color=#333333 !important] , P9 s1 Q( ^& C9 H; O* ?! r' C , P9 s1 Q( ^& C9 H; O* ?! r' C

[color=#333333 !important]同样的电子邮件地址也可以在学术论文中找到,与skype中提到的“andres”同名:4 G; ]6 K( Q# O# N0 O8 r W. }

[color=#333333 !important]“C. M. Andrés is a student from J█████ Autonomous University of T██████ in Mexico in the last semester of the degree in computer systems; (email: adwind [at]live.com).”9 d* m, _1 n) \# G7 A- }

[color=#333333 !important]adwind[.]com[.]mx的第一个历史whois条目包含全名和位置,与学术论文中的名称和位置匹配。此后不久,whois记录被改为假信息。+ {" f; F% b/ b3 }. t

[color=#333333 !important]Name: Andres A█████ C████████ M█████

9 j, ~, q; r8 J& h[color=#333333 !important]City: C███████

& P* e/ h& j- r: N4 m1 d[color=#333333 !important]State: T██████

" _( N+ j" n! G5 u% v[color=#333333 !important]Country: Mexico+ O9 b/ X- t* \; q: U: ?

8 ]6 a( A: E8 I* I# O

攻击仍在持续: Q6 y& f0 p$ `0 z

. r2 `! Q9 i4 a0 b/ \ [color=#333333 !important]自2012年起,Adwind Rat家族的销售已经导致了数以万计的恶意软件样本在野外和数以百万计的恶意软件攻击。

! k" y7 z+ D' X9 {* N[color=#333333 !important]在过去的八年里,Adwind Andres一直试图隐藏自己作为这个恶意软件的作者的身份,但没有成功。时至今日,他仍在继续开发这一软件,并从出售软件中获利。

2 ?9 @: l' n Q* L& I' s' C B- {[color=#333333 !important]*参考来源:unit42,由Kriston编译,转载请注明来自FreeBuf.COM" t9 e/ u! e0 b5 X l

; B, A4 i2 @. v ; B, A4 i2 @. v

精彩推荐

" |2 J9 w" Q7 L3 V* y1 d5 k

" i2 K7 `5 Q3 X( e0 V $ t6 S3 U3 q2 E# j! j0 x3 I $ t6 S3 U3 q2 E# j! j0 x3 I

% N/ l: z' W# i. ~ % N/ l: z' W# i. ~

6 F- M; x* g$ Z S7 |7 x( H 6 F- M; x* g$ Z S7 |7 x( H

# x- w# E/ j6 ?- | # x- w# E/ j6 ?- |

8 K! x& I7 v# q( s6 r9 ]

来源:http://mp.weixin.qq.com/s?src=11×tamp=1570105804&ver=1890&signature=BkYhkiyuJjLPnfEnEKWO4QCoqEkPn6WD-Hnty3WAJd4QxSbvuUp2vYBY4vcqBPoL1BmGQ9aI48IuZCz6GEX20G9LgxZaFjONpdNdTVwOb7Nt1GI0raMypSr0OiuGYOvf&new=1) r2 y0 p. ~! d4 o/ p; E7 o y- v

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |

本帖子中包含更多资源

您需要 登录 才可以下载或查看,没有账号?立即注册

×

|

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图