|

|

|

点击▲关注 “CU技术社区” 给公众号标星置顶 ) T7 {- r9 D& {/ z7 J Y

更多精彩 第一时间直达 $ G% d$ O" E" t" r5 D

作者 | 深信服千里目安全实验室

2 c+ v8 w* V, R* r) m8 l7 v转自 | FreeBuf.COM % ?0 x: o, q# H) M) D$ \0 d9 S

" J- \+ e& H. h% h3 d5 F4 O

5 E' ?* c0 h3 j* n, S( a9 ~

一、联网摄像头相关的安全隐患

+ L8 C6 ~) n: J2 g/ T

1 x% g* H5 Z! ]$ }: G* [3 R3 y9 g# [1 Q! p( Q8 C

1.1 隐私泄露. Q3 G! |$ A+ [8 q8 P3 ?

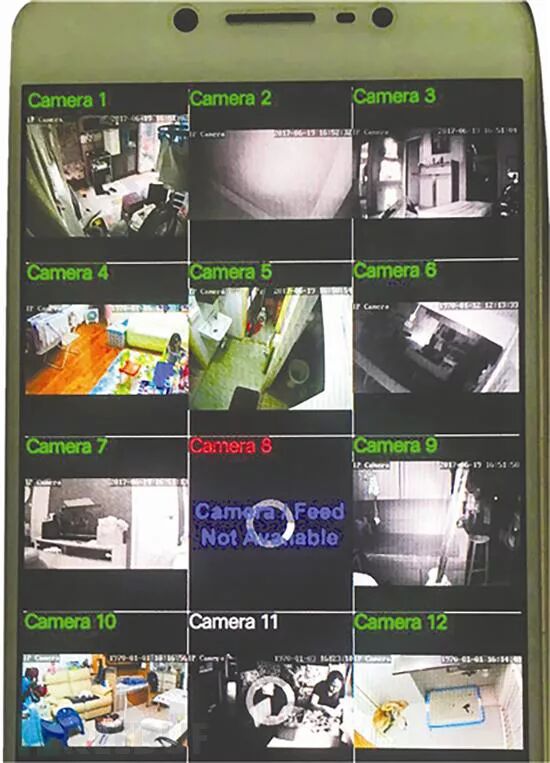

$ A% `" d' j( P随着物联网进程加快,作为家庭安防设备的智能摄像头正走进千家万户。网上出现公开贩卖破解智能摄像头的教程和软件。同时,有不法分子利用一些智能摄像头存在的安全漏洞,窥视他人家庭隐私生活,录制后在网上公开贩卖。[1]

) Y$ s( e, _) v. x' c. B% s ^# h# e) U* w6 Y ^# h# e) U* w6 Y

央视截图4 d, ~6 `, A8 p' ^

1.2 僵尸网络及DDoS

7 Q' @) p6 ^2 S% B, C/ @

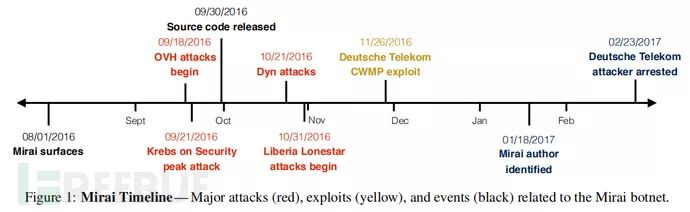

T/ I2 X9 f0 S1 t" Z. s$ ~( i著名的僵尸网络病毒Mirai曾经利用大量摄像头等设备的弱密码对设备进行登录感染。Mirai的病毒家族显示了与BASHLITE的演进关联(BASHLITE因LizardStresser\Torlus\Gafyt而闻名),攻击特征在于用默认密码本暴力破解并感染Linux设备,使用了6个常见的username和14个常见的passwords,Mirai的密码本集成了BASHLITE的密码本,并增加了一个快速且无状态的(stateless)扫描模块,从而更加有效的识别有漏洞的设备。

$ y% x7 r& h2 n' g根据Krebs on security 的调查:在Mirai之前[2]:MineCrafty游戏及相关产业,一个小的游戏服务器月收入可达5W美元,游戏玩家就是金主;ProxyPipe是一个比较大的Minecraft游戏服务提供商;游戏服务商间竞争激烈,有恶意的就开始购买DDoS的服务攻击竞争对手;典型的如Christopher “CJ” Sculti, Jr.运营者私服的同时,还运营DDoS防护服务ProTraf,谁不买他的DDoS防护服务,就把谁打瘫;这类搞事者还有一个臭名昭著的组织叫lelddos;Qbot 发起大量针对运营商ProxyPipe(一个DDoS防护提供商,也是CJ的竞争对手)的攻击,他利用Skype漏洞,强制把竞争对手的Skype账号搞垮(比如利用僵尸账号发起成千上万的消息轰炸),然后利用IoT僵尸网络把竞争对手网站打瘫;

1 }' r* X, |5 S0 C后续调查显示QBot和Bashlite都是ProTraf手下员工Josiah White(hackforums上网名LiteSpeed)的作品,他声称不知道自己的作品被卖掉用于犯罪。# A4 D0 t! |9 A

Mirai的演进历史[3]:

; U P N2 v3 L; C$ L: |% [3 a8 ~2 b

1 ?$ T! ]' s X, I) DMirai演进历史 ; Z: W7 j- S, o

2016年9月26日, Brian Krebs受到Mirai的攻击,一个月后10月21号,DNS服务商Dyn受到攻击;期间的9月30号Mirai的源代码被一个自称为’Anna-senpai’的人在HackForum被公开(意图掩盖犯罪者的踪迹);, D9 h) i5 R: B- }4 p

根据Krebs on security的调查,在Mirai之前,曾有多个IoTDDoS攻击病毒样本曾经发起针对Krebs站点的DDoS攻击。包括:Bashlite,” “Gafgyt,” “Qbot,” “Remaiten,” and “Torlus.”。

: [1 T* ~' v5 a+ E. O* ZMirai擅长各种Tcp/ip(OSI 3~4层)DDoS攻击;以及Http Flood攻击;7 I* G# ^; J* n

Tcp/IP层的DDoS攻击能力包括GRE IP (Generic Routing Encapsulation)和GRE ETH Flood攻击,以及Syn和Ack Flood攻击;以及STOMP (Simple Text Oriented Message Protocol) floods, DNS floods and UDP flood attacks等;* g# U: j1 e. m. f$ p! q$ C! a" ]

基于Incapsula对Mirai针对其客户的攻击的调查,Mirai曾利用被其控制的约5W个设备开展了流量峰值达280 Gbps的攻击。所有设备分布在164个国家[4]: $ L) j9 U/ K2 T1 i; E" r

3 i0 [& }% [& u( x# n 3 i0 [& }% [& u( x# n

Mirai感染设备的地理分布(截止到2017年8月)4 @9 R, a/ @' @- ` w4 F

二、摄像头有关的设备

! D( g( h; \7 V& k& F

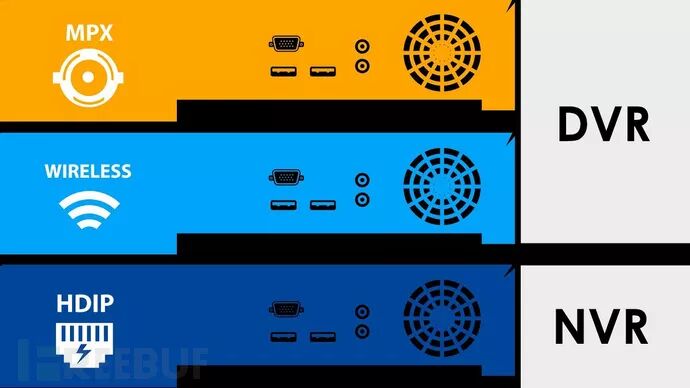

3 _* ]) a$ I" T* [% R- m* H% z; I2.1 DVR

' w/ f0 n6 f9 i0 }5 f! [2 ^

0 K* l$ O6 z+ f& w3 b* ^, yDigital Video Recorder,数字硬盘录像机,主要功能是将视频信息数字化存储到如磁盘、USB、SD卡、SSD或本地网络大容量存储的电子设备[5]。其前端主要接入的是模拟摄像机,在DVR内部进行编码存储。如果DVR支持网络输出,也可以成为NVR的视频源提供者。9 Z. Z% K$ [! v) }% L0 g8 O4 X0 ~

2.2 IPC

9 X z' i; E- h) \( z

' b2 }) X8 }4 W# q1 b( f3 |IP Camera,基于网络协议传输视频控制数据以及发送图像数据的摄像设备。与模拟型信号的CCTV摄像机不同,无需本地录像设备支持,仅需要局域网络即可。多数IPC都是webcam,提供实时的监控视频图像[6]。& K" w! R6 i5 q6 Z7 g

2.3 NVR- C$ c0 v9 p. G& l0 o5 N3 a7 s

: @" d0 ?/ m) T% R3 N' m

Network Video Recorder,网络视频录像机,基于专用的嵌入式系统提供视频录像功能,但无视频监控设备,往往和IPC等设备直接相连,NVR通常不提供视频数据的编码功能,但提供数据流的存储和远程观看或压缩等功能。有些混合型的NVR设备集成了NVR和DVR的功能[7]。$ V8 C$ v4 x& Q. e# q! }. p

下图示意了DVR和NVR的接口区别:

. d& a G' G( c, @2 h7 N

* `1 ~4 i. ^, @3 i, p1 k+ i图 DVR和NVR的接口区别示意[8]- f2 y- S1 w3 ^' R% g, b

注:有关DVR和NVR的应用场景:DVR主要用于小型工厂,通过分布式部署后再通过视频管理平台来管理整个视频监控系统。目前单DVR机器上可接入的视频源数量一般小于NVR,且布线有距离限制。而对于NVR,从视频接入能力来讲,一般NVR 设计上接入能力都比较多,基于x86平台的一般都在上百路以上,而且其对于前端布线要求简单,直接走网络的。视频干扰小。% j# N( w$ ^9 c3 {3 @0 R

三、摄像头有关的网络部署

9 L3 T$ w/ o& d+ K$ l6 V+ B8 h7 r8 }: n: j) g( M4 q

3.1 DVR与模拟摄像机组成的网络

0 e$ Q% g! c( A& o/ o8 z1 w) T4 M6 Y! o, r. P8 ]

DVR与模拟摄像机(camera)之间往往以同轴线缆相连接(MPX接口)。DVR可用于对模拟摄像机传回的模拟信号的存储及编解码处理,优点是:能兼容大量老旧的不同分辨率的模拟摄像机设备;缺点是:该方案有距离限制,由于使用模拟信号,往往存在信号干扰。5 g9 R0 p( x9 ^# F

3.2 NVR与IPC(IP-Camera)组成的网络

% E$ g& \3 T: X! r( F* S3 D

& v2 c/ t! i5 `NVR与IPC直接以通常为RJ45形态接口的网线相连接,而IPC可以认为兼具DVS和模拟Camera的功能,该部署形态优点是:由于网线起到了视频IP数据包信息传输及电源供电的功能,支持超长距离的控制,不怕信号损耗,且通常的IPC视频解析度比较模拟信号的摄像机要高很多。2 u1 p; m2 j) p6 A0 ?0 F0 r/ c5 P, E

3.3 NVR与DVS或DVR结合模拟摄像机构成的网络9 r s, H d9 v# |9 S9 h/ ?! t

) W- u4 ^$ k1 I相当于把模拟摄像头设备和新的具备远距离管理功能的NVR技术进行了结合。现阶段网络上可以买到的很多设备都是同时兼容NVR和DVR接口及技术的设备。一种典型的部署操作流程可见该视频[9]。' g* x! C) `* m; R

3 b' I, X( B- G* B& s4 S O 3 b' I, X( B- G* B& s4 S O

NVR设备安装流程视频截图% C+ j; ~- r7 P- { {- p/ b

3.4 基于手机App可对IPC监控视频实时远程观看

7 Z& R# B2 m8 E; R; B" l7 W q

6 F# U P4 k: lNVR/DVR/IPC联网后,支持通过服务商的远程服务器将视频数据转发到用户手机上,用户通过手机App在登录完成后可以直接远程观看并控制摄像头的方向。2 l8 c: t6 q4 [- @

四、联网摄像头的潜在攻击威胁; d1 D1 h$ m& c+ B! `& m( R( x

0 Z |( h1 Y* o+ g+ K3 \/ i4.1 公网暴露和漏洞攻击威胁

% T( W: @/ z ] a. y* D! F9 c4 K6 L7 O5 {% n

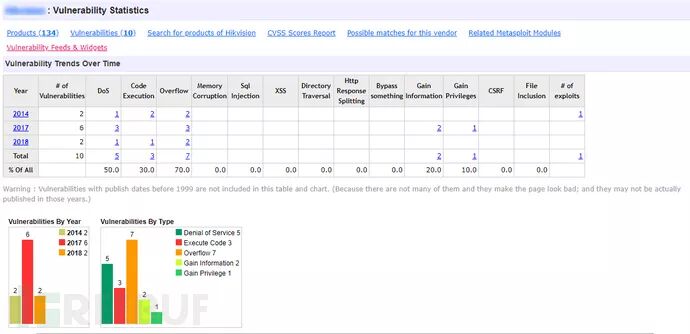

基于shodan结合网络公开情报来源的设备指纹对某两个全球市场占有率排名靠前的国内消费摄像头厂商的设备分布情况进行搜索:

; F& u k0 C+ G3 ]% w5 R- Q

% a7 }' k% z1 J0 S; z2 b! Eshodan的对某品牌设备的统计. K4 ^; U. v/ {: N/ o# O% x

1.基于shodan数据可见某***视设备全球分布最广的是巴西、印度、中国、墨西哥、韩国,主要暴露端口是rtsp(554\8554)、http(80\81\8080);

* c; u/ G2 u3 b+ P/ r, @2.单从shodan上统计,暴露在公网的该设备就超过28W,由于shodan是对随机ip进行指纹收集,所以实际的设备数量应该比此数据大很多。

8 `& V9 h( [ B9 P- X2 s! W3.暴露于公网的该设备绝大都是linux系统。& C" \2 e0 w# v6 q6 [

该厂商的设备在CVE上可查到的漏洞情况统计:

* ?1 A# m6 e1 T- `% W B

% l: j/ A" j: \1 \* U某厂商设备在CVE上可查到的漏洞情况

; J3 n2 i& j0 X2 V3 b6 a' I4 N另外一个厂商的设备在shodan的搜索结果:

: W& D& \4 q, a% f$ Y* z8 t& X9 D

shodan的对**华设备的统计

: U7 x1 V; @& @! @1 B/ Y1.基于shodan数据可见某**华设备全球分布最广的是巴西、美国、中国、印度、波兰,主要暴露端口是rtsp(554\8554\10554)、http(80\81\8080); 2 ~, [5 F2 v5 R4 D& s& @7 @

2.单从shodan上统计,暴露在公网的该设备就接近14W,由于shodan是对随机ip进行指纹收集,所以实际的设备数量应该比此数据大很多;

* k( i# S3 b) e0 c' d/ r3.检测到的暴露公网的该设备都是linux系统。

7 u0 P T H, l7 ^需要注意的是如shodan这类网络空间搜索引擎(如Zoomeye、Fofa等),基本都提供了搜索API的支持,用户可以通过搜索API批量导出暴露公网的设备IP地址以及端口号。进一步结合github搜索或metasploit等开源漏洞检测工具中找到的相关设备漏洞利用或漏洞检测源码,可以以较低的门槛实现批量的漏洞利用和设备控制。值得注意的是,随着我国城市化发展和公民不断自行采购该类产品,公网暴露的摄像头数量仍在不断增加中。6 x9 _2 A' f+ W" \0 M7 X5 n% ?' m

4.2 服务器协议逆向和破解威胁

% j- S! D$ K2 c4 ?" e/ x2 j; w" c3 I$ N

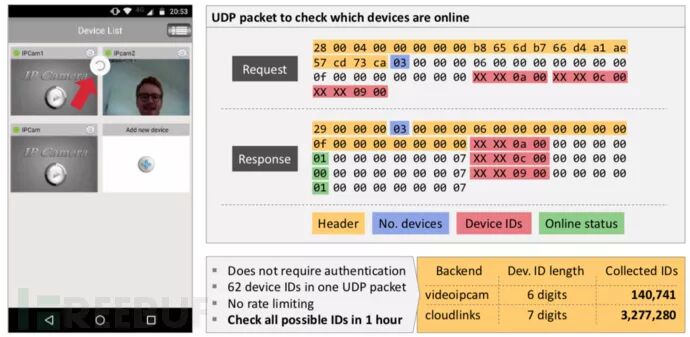

针对当前大量用户购买的可通过App控制的家用摄像头,国外研究者有对其通信协议进行逆向,也证明了可以通过对其协议漏洞的利用,无限制枚举接入该服务商后端服务器的设备ID,并通过默认口令大规模尝试登录并查看视频流。如下图所示:

p- o5 F3 J& I% }& a; D. ~. a3 g : c/ X, K+ `$ Q! m3 o U : c/ X, K+ `$ Q! m3 o U

利用某摄像头的远程控制协议漏洞无限制检索已连接该服务器的可用设备

3 x( A! {8 Z/ K% C五、摄像头网络安全如何保障) n, ?% }! g4 n

* ^# S5 ?* [2 |: r5.1 产品厂商安全开发- S0 T% G S z8 ~6 q

5 h0 D; j- w' T+ [

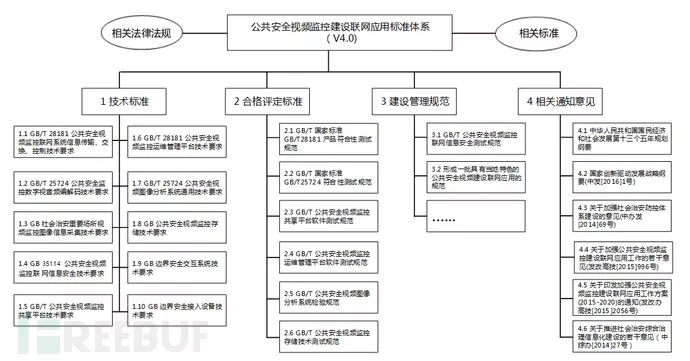

我国已经发布的针对公共视频监控系统联网的应用技术标准、合格评定、管理规范体系如下:

& Y7 O" e8 W6 ]! I, `) E$ e # _" v) m/ m% P; e/ @1 ?% N# n # _" v) m/ m% P; e/ @1 ?% N# n

需要注意的是,上述标准主要是对公共视频监控领域摄像头设备的要求,却并未有效的约束消费市场智能摄像头产品的质量要求。

3 w; i' G+ h$ a2 b保证用户隐私和网络资源不被滥用的基础,依然是摄像头厂商能充分考虑黑客的攻击场景,并规避潜在的产品配置和代码缺陷。/ C0 c) A# J- g* o- M, |% \

5.2 提升用户安全意识8 S% O) L4 a& h) k- ]9 x, x

3 e& B& D0 h. D# i; B! M- |+ y(1) 如果确实有使用需求,建议用户购买有质量保证的大型摄像头设备厂商的产品,知名厂商产品通常设计安全考虑会相对完善,且往往会定期更新固件提升安全性;. c) J1 D7 e W: I) C5 W

(2) 用户启用设备后应及时更改预设登录密码并避免过于简单的口令,条件允许的情况下建议定期更换;2 ^4 }8 B' r7 q- a& r

(3) 定期关注摄像头厂商更新的固件程序,并且在更新固件前验证固件来源,比如通过官网提供的固件散列值确保固件未经篡改,或仅使用官网提供的专用固件更新程序;" ~" K2 f0 y; ^: I' D7 u

(4) 建议摄像头不要正对卧室、浴室等敏感、隐私区域,当发现摄影像头角度无端移动时往往意味着设备可能已经被恶意破解或利用;

: b0 k1 Y; F# T; e7 C0 q5.3 使用安全防护产品8 z5 z. X( R) C8 H' \

: {/ z4 o7 {, I/ R5 n/ i对于企业级的摄像头产品用户,在部署较多摄像头相关设备,并连接公网的情况下,可以进一步考虑使用具有摄像头漏洞攻击防护能力的专业网络安全设备,进一步保障网络安全,杜绝摄像头计算资源被僵尸网络等恶意软件或攻击者攻击的隐患。

* e" S! Y- E+ ~六、参考文献

! M; y0 b2 z( V2 v6 R

4 l2 M& {4 ]8 i: W, W/ N[1]家用摄像头后面的“不法之眼”——智能摄像头隐私泄露调查,http://www.xinhuanet.com/politics/2019-01/24/c_1124036762.htm9 ?7 k, w' P6 c6 s( n' B

[2]Who is Anna-Senpai, the Mirai Worm Author? https://krebsonsecurity.com/2017/01/who-is-anna-senpai-the-mirai-worm-author/! C6 w" l" K/ ^# A o4 ^. B. b

[3]Understanding the Mirai Botnet,https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

, W* k2 G/ r- ]$ z[4]Breaking Down Mirai: An IoT DDoS Botnet Analysis,https://www.incapsula.com/blog/malware-analysis-mirai-ddos-botnet.html# e" W( y: q/ o5 a

[5]https://en.wikipedia.org/wiki/Digitalvideorecorder

8 o; B2 S- u# Y8 m1 S[6]https://en.wikipedia.org/wiki/IP_camera

9 c9 |, F: ^' d4 K! E5 m4 T( L, p[7]https://en.wikipedia.org/wiki/Networkvideorecorder: T( R1 @5 O% x

[8]DVR和NVR的接口区别示意,https://i.ytimg.com/vi/NupY3DBIkjQ/maxresdefault.jpg

% g) P% j/ X& v' I- W[9]一种典型的NVR部署操作流程,https://www.youtube.com/watch?v=Dz8n11s8X74: g1 [8 x8 h2 m# Q% ?

[10]Next-Gen Mirai,https://srlabs.de/wp-content/uploads/2017/11/Next-Gen_Mirai.pdf

* k' `0 m6 P& Z! {! l* ^5 G6 R*本文作者:深信服千里目安全实验室,转载请注明来自FreeBuf.COM; u4 p0 h: g# h

1 h5 w, j$ Z4 c" q7 X- K. \! a( t1 {" C7 S: a5 X5 L

来源:http://mp.weixin.qq.com/s?src=11×tamp=1561273204&ver=1685&signature=FELdTuqN3jCVWiZLF-6GGCUN7Pf9mzzGVvGAluigTdVYBUpDyyIp112lu-V10a7ZmRH4ruQgyvftvLyKkmyPtPPCGx0IdvVenecrqUFUUIYjCngEVf4c**SoiLoUmuny&new=1' t6 G( r' p7 Z7 h3 b8 |) {

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |

本帖子中包含更多资源

您需要 登录 才可以下载或查看,没有账号?立即注册

×

|

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图