+ ?1 t9 `5 y! ]7 C% j; Q + ?1 t9 `5 y! ]7 C% j; Q

: }! a/ `" B4 H( @6 w8 b4 ~' y

) q3 m" Z" u" k; U! l没有网络安全就没有国家安全。——习近平

$ t. A1 w8 u( z2 X! e6 _* T

" ~' V4 ^) d7 g8 E: y. U5 U

: W; g$ |0 d% P: H/ J# M n% g9 C4 [- V7 q

4 T) J8 n$ t2 s |( A

互联网的快速发展带来了网络空间日益的繁荣和复杂化。网络空间提供了其他空间难以企及的连通性和全球影响力,并已经成为了社会和经济福祉的核心。$ J( f! F9 j( z* `9 [! T) V

1 D! X+ R) z" i& H2 y( G6 F! r4 D0 V/ V/ j

) d5 \' n' z. ?与此同时,网络空间已成为国家继陆、海、空、天四个疆域之后的第五疆域,国防的战线也从物理空间延伸到网络空间。

' @9 v% {) h7 {

' u4 w: X6 l. W- f$ m3 g- ], f+ L( A3 k) g' _

随着我国网络空间应用的不断普及以及对网络空间依赖程度的不断增加,中国在网络空间内所面临的现实和潜在威胁也不断提升。6 X0 c4 |( q9 A) z# A; H$ V8 j

+ d* g! b% t4 V3 M0 M/ r( a/ c$ q3 Z; n$ P1 o* ?

我国目前所面临的主要现实问题可概括为:: d$ D0 b) Z1 M' S$ S

4 M; T9 a: [+ r! k7 `7 A

7 z$ S/ O/ ]& X6 m( `

0 C" Q4 I5 R& J& t% W7 `

- 欺诈多发、攻击猖獗,网络安全形势严峻;6 o( P+ J* B4 [6 ?0 S0 {

- 持续监控难以实现,被动封控效果有限;

5 G# B& f9 [5 @ - 产业薄弱、后门敞开,供应链受控于人;

, J9 P" u. F7 |' p - 防御分散、响应缓慢,攻防管控各自为战;

/ ?/ c- k, v6 X" b/ ^ - 溯源反制基础薄弱,网络空间威慑无从谈起。2 h Q* L$ v d3 y" F& y

. Q1 l0 {% u9 @. F. P

1、网络三分论

7 J5 k. B; v& p& w% r! U# d- @0 v' T4 j: x* V

! X7 S9 J" {3 F' U$ N% y8 Q+ {: g4 |) I/ B8 ]3 Y( S" p# Z1 p& ~! f

& Z$ |/ T2 z" W b. p

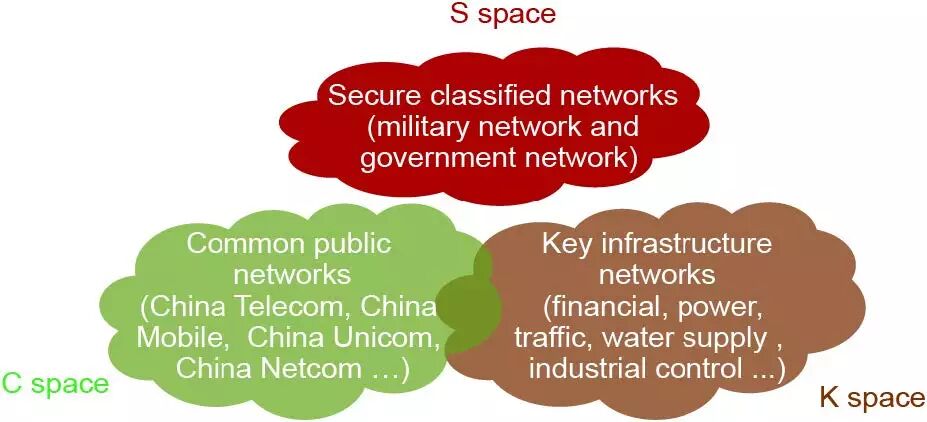

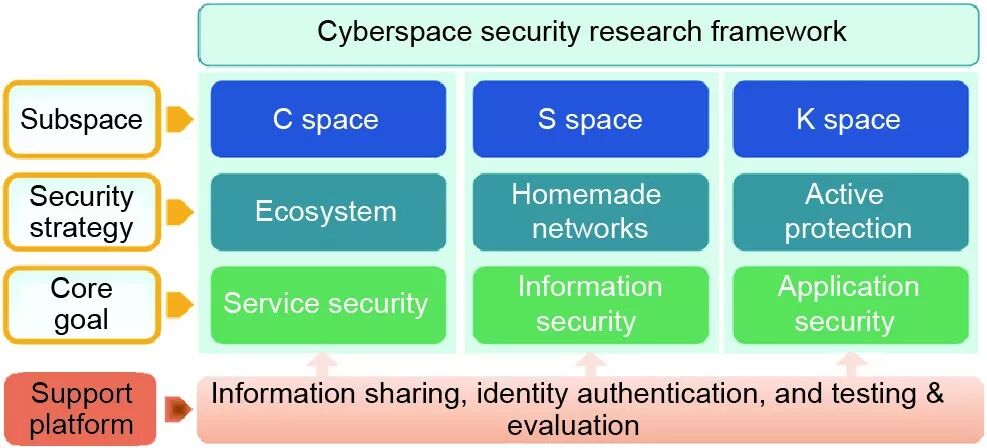

根据我国国情,网络空间可以被划分为三类,即公共互联网(C空间)、党政军保密网(S空间)和关键基础设施网(K空间)。# o" ]9 a- ]8 a L: b

. E8 P; F: W5 Y3 f* U' g

% ~$ D/ U9 u% \7 g; @% T这三类网络的特点、安全需求差异明显、各有侧重,因此,应因地制宜,利用分而治之的应对策略,从易到难、彻底解决我国网络空间存在的问题。

- C5 _) t0 I& \$ b. x

1 i; e6 @% Z8 I* L

8 ^$ j4 g/ E0 E8 A1 ~9 m

8 J% S& @- {8 Z% R0 V4 Y3 |$ V

( B4 d$ P) n9 B8 A1 p

三类网络空间示意图 $ k7 F4 m# z8 J- K# y

4 [( _& z$ m! q' a8 P

" U5 u+ U4 A: [, K1 N) a9 ~ S- n7 ?

公共互联网

& V- F. o! b: k

/ m: }/ n a2 d4 K. ]+ [: M网络空间攻防博弈前沿阵地

" L, {- l/ C# ]9 W$ j9 p

" q; \! y3 a7 `* P

/ U. y8 {+ _5 J0 D7 R公共互联网是指全球连通的网络,威胁来源广泛,具有开放、互联、技术体系国际通用等特点。6 M: U# s0 d4 R1 z$ `) c

) G( H8 Z# N( F- d6 l. N4 Z5 a

0 q2 u% ~0 W! U, i安全策略:构建网络空间安全生态体系,确保互联网服务安全。% ]) @4 l( b) ^5 I3 W% {% P

5 d# F7 ]6 M G

" k, T2 ^3 f: \" G' R: i7 L3 }措施:借鉴生态和免疫的思想,发展网络空间生态体系协同能力,加强网络治理、管控和防护,形成态势感知、持续监控、协同防御、快速恢复和溯源反制的联动协同处置能力。

& s) N# r5 W) Y4 y# S! b& e0 V

" \2 u6 g, d4 n C- }

. V Y' O. v0 m2 W' f党政军保密网

1 f/ L6 W+ |$ W& q) y& m( D

5 A; f, F0 z; ?. [- S% {网络空间信息安全固守阵地3 J. P7 C0 i3 K$ a: H" m

7 n2 \& f" @& g' ~

" m8 J4 Z2 x3 a' P- h$ W3 P. W

党政军保密网是指对国家主权具有重要影响的军事、政治、外交等网络,它是行使国家独立主权、维护国家安全的核心系统,承载国家重要秘密信息。

- P8 h: x' f' T p* d

/ M# q1 k/ ~' B5 V* m8 j1 \- ~" s; a, o) b8 `$ A# D

安全策略:构建自主安全网络,确保信息安全,严防信息泄露。4 D/ n5 Z0 x3 Q5 q0 b. d/ z

, r% W: l- D# W' L

$ ?& N; X) s) a( G5 M3 ^% I& H0 P措施:采用本质安全的思想,通过研制新型安全网络和计算架构,实现产业链重要产品的自主、可控、安全、可信,杜绝隐患,捍卫国家核心利益,形成自主可控的安全防护能力。" j9 l# Y7 V$ r+ c1 P

, Z* ?8 W" ~5 o8 z3 z

, \8 D- g" r) C; D2 F: A

关键基础设施网: s2 T! E) X6 }( R: o: A' }! g

# o7 z( ^2 D$ R* k* a: f网络空间防御主战场( j4 b$ Z6 Y4 Y7 Q: l& r

! s- b& j; J: \+ B9 j) R9 Y8 T. X- L7 B+ K8 x* U

关键基础设施网是指对国家利益具有重要影响、对外开放的网络,与公共网络互联,并支持国家关键基础设施(电力、交通、金融、工控)运行。

. d; e. O8 R7 W+ R3 ^

9 _+ l* g; C2 N* D0 h3 q0 o

/ K% \8 l. n" ?, D# T安全策略:构建固若金汤的主动安全防护体系,确保应用安全。

0 F8 S: Y. R# G3 \! a! w( i! M z& x. x9 Z4 G, w' D( m7 t8 V

4 l4 I: y8 M% Y% F; H, d9 ?

措施:利用动态博弈的思想,实现网络主动防护体系,通过纵深、动态、弹性的网络安全防护手段,形成层层限制、抵御攻击,增加攻击代价,保障核心业务,快速状态重置的主动防护和应急恢复能力。

8 m3 a0 B+ \3 {1 p$ K1 ^- j9 p# R% {+ a

* d7 l* l5 x }2 p同时,网络空间安全一体化战略还必须依托三大支撑平台,即全域(从互联网数据到安全威胁情报)的信息共享平台、统一的身份认证平台、综合的试验评估平台来加以实施。1 b" L( i% y3 [: Z! P7 k

$ I' j$ I3 o: A+ Z/ U

4 t1 `1 `+ Q1 p: v2 _

$ c, h+ T. G: u: v9 M% ?" ~: ]3 v$ n+ R# O

网络空间安全研究策略框架2 R3 L2 b* P0 ~

2 r; e, \6 a- O+ f9 l7 ]2、基于SMCRC环的网络空间安全生态体系

6 e, Z! Z2 m* `0 {1 q, a

( X- ]) A) D: ^

$ Z4 J1 s! I& x/ x) ]+ H

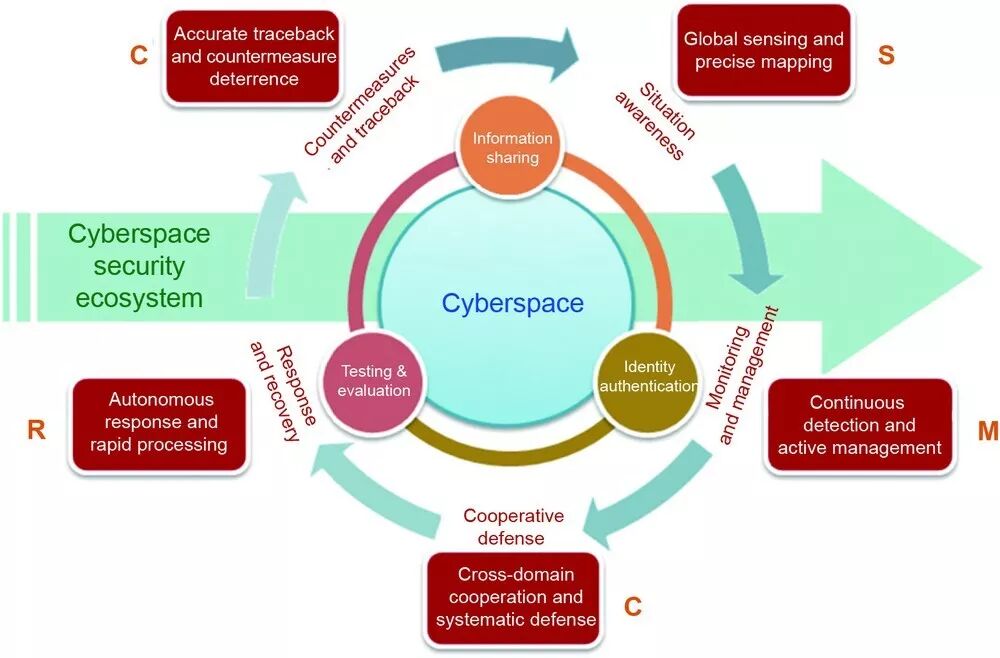

我国公共互联网空间面临多种多样的安全威胁,因此不能依靠单一的网络安全防御技术确保网络空间的安全性,而应该通过跨域协同共享建立全域监测、主动防护、快速反应、精准溯源的大协作机制,构建新型的网络空间安全生态体系应对安全威胁,将安全威胁消灭在初期状态。' E! C q: [6 Z! Y5 D- F2 J

, F8 J* r: ~; P% m5 b" N

( P8 @. ]+ h& W% H杨小牛院士团队提出了一种基于SMCRC环(Situation awareness, Monitoring, Cooperative defence, Recovery, Countermeasure)的网络空间安全生态体系。; U. ~2 j( X, X3 s. S9 e/ v4 P

# a2 j; ?3 _* B2 r0 D% K+ B6 |# ^* k; \# v- i* s7 `

基于SMCRC环的网络空间安全生态体系 基于SMCRC环的网络空间安全生态体系

/ H& q9 B9 \- p7 F* X该体系中,通过信息共享、身份认证、试验评估三大基础支撑平台将态势感知、持续监控、协同防御、快速恢复、溯源反制等多项网络安全功能进行有机整合,形成网络安全动态生态体系,确保网络舆情有序管控、用户隐私安全可控、网络设施可信受控、安全事件溯源能控。

! M7 O% y( v% v' k/ E$ X8 M* s# A1 d! K: q

6 I0 N! A! H8 v

其关键技术体系包括以下5个方面。

: z' ]# T4 `, E) I, Z$ F7 \

# a2 I; s, x: u9 Y: V( j4 ~2 V

/ y+ y: O$ N$ e% @4 b2 a! ?# E态势感知- I" k: b# j# E5 _1 S

7 w h0 C& R5 T) w5 Q# @( c

全球感知、精确测绘

+ u; v r" u' [2 { W) |

8 B- Y5 J9 ? r- Z5 y3 |2 ~

: Q- N9 {( s3 {0 e! k全球感知是为了形成全球关键网络设施、系统、节点的全方位感知能力,把握全网的运行状态。- Y9 f: W- b, ~0 G5 Y

r) u7 Z* c7 y& Y, W, D0 ~' x

0 o% n5 ~1 E' Y; e技术手段有网络多点侦测、分布式数据获取、海量数据融合分析、隧道协议深度分析、恶意行为识别、攻击数据关联与挖掘分析。: P4 }* S, B; C' C

# j4 l1 b* E# w0 b

* o* z! t% z3 x5 L

精确测绘为不同领域部门提供各自需要的细粒度、多层次的网络资产蓝图。

6 ~) F4 Y p8 C, G3 ^* k9 L" t* B% z' X# n5 Q2 O

4 Q T& D' E( ?1 Z- E

技术手段有暗网探测分析、网络动态资源探测、网络资产关联分析、分级网络地图绘制、多粒度态势呈现。

8 A- S7 |/ A0 E0 c& n

& i g& B$ g: r, I4 j3 }$ O; |4 ~# Q$ R3 G! r! `+ p

持续监控$ a) ?* ^; U( c$ |/ m

+ e9 Z( s" _2 d2 `: C% X& K

持续监测、主动管控9 p) q' s/ @$ J" f' D/ u: [2 o

( C6 y( p9 ~9 V' [: E% [" z

; P3 {% O' t+ o/ r

持续监测是在保护用户隐私的前提下实现对网络数据的全方位、深层次、高持续、近实时监测分析,为国家部委机关提供有效的网络治理手段。

2 R! |7 t. a! x% d6 f( M- f8 H4 y" l: j' _

; |9 W" W# V2 | \$ T, j- `技术手段有分级式网络数据无损监测、海量网络数据分布式处理和融合分析、深度全域网络数据快速处理。

+ @3 _9 [. M, f2 K# Z" V) j

) k( Z+ ^) n, _) d$ `5 t. N, T$ a/ [$ @4 d! v9 P; A

主动管控是构建网络行为的正向引导系统,对网络上影响政权稳定、社会安定、经济发展的违法犯罪、恐怖活动、颠覆行动及时阻止处置,引导大众形成健康有序、合法文明的网络行为习惯。

: b. C8 Q$ m+ h) U# V. L

' w* _# u4 ^0 w" m$ F+ T/ w, Z

0 v1 E& U& S g/ M1 }7 ^技术手段有面向用户的网络数据实时推送、网络用户行为预测、网络群体行为引导干预、多源多语种多媒体快速舆情分类、涉恐网络信息深度关联分析、非法网络数据清洗。

# I1 S, A: X8 @- u$ u( a5 n

" U1 p: O. @! E( h B0 e% R$ q. F$ _7 K! D! c" C+ R' ?

协同防御: C c& W/ D) \ @9 e. f( S! @& |

5 R7 v: A7 R1 M

跨域协作、体系防御

6 l% L; t( e) f- Z/ W9 b% J% w0 ]

" y T# P! B( x3 V

跨域协作是实现侦察、预警、防御、反制、指挥、管理等力量在行动层面的跨域协作和融合,解决跨部门、跨领域的深度协作问题。

: n2 E, o- Q T6 q

) C3 Z1 E6 }" O7 g8 T# b9 ]( h9 X4 Y H5 i& l" X% F/ N

技术手段有网络空间协同防御任务设计、跨域网络安全策略协同、面向任务的多系统分级协作。

2 i& D8 O1 _: A( q$ j# P: N( I# I, l7 b* k# q, k

( L8 `: l9 J( S: G! V体系防御是从系统体系的角度出发形成一体化网络安全架构,达到计划合理统筹、行动协调一致、合力攻坚克难的效果,极大提升对网络空间威胁识别、定位、响应和处置等行动的能力和效率。7 [( ~* F7 V! X- s8 z- O

6 b, j5 v0 W8 Z' w7 }, X0 E3 l5 ?2 o# ^1 j, ^" _

技术手段有一体化网络空间安全协同防护体系架构、基于网络威胁情报的协同防御、网络资源智能调度、网络动态防御、网络入侵行为引导阻断欺骗协作处置。

0 E. T# f! Q9 G7 |7 _/ K

- W6 V0 q; B3 b# R" _* J# v( Z& ~2 Q: d# z! x u

快速恢复

$ c f& d% Y+ h: y ; w7 V4 r1 @9 o8 X% b7 Z) O \

自动响应、快速处置% C+ \9 L/ u5 p! n

4 P- f8 k& L1 G, j( C6 L

+ B @& t+ A5 \/ C" o快速恢复是实现自动化、标准化、快速化的网络事件响应处置,以最快速度达到阻止入侵事件、限制破坏范围、减小攻击影响、恢复关键服务等网络安全目标,保障核心网络业务的正常安全运行。; v5 Z) N. X C5 F8 }

% `5 P6 d0 m- g$ l. l, I6 T T

$ ^, R9 A8 Y; {) D0 \

自动响应的技术手段有网络行动过程自动处理、网络事件处置标准化设计。; ?# M5 Y% b% A+ I

" t1 ]% {" f2 h1 L+ X

0 R6 Q$ ^4 D: h' o) Y快速处置的技术手段有网络系统快速重建、网络服务重构自愈、网络数据可信恢复、基于虚拟化的网络自修复。, }2 [2 l! A* R% R' b0 x

4 [: B; U- n2 q' ^( M9 {" C" U1 F' d8 P7 `. @' q+ C

溯源反制4 B% i/ D/ D3 P; O6 J

x4 |9 K9 ~2 ]精确溯源、反制威慑

/ ]9 g$ K: k3 N$ A) j0 H

0 L$ \ f0 Q+ ^9 w9 w

# x4 |) {. P0 w0 u精确溯源要实现对敌攻击路径分析、行为特征提取和攻击方式取证。

" k$ `$ U+ e( F

$ C5 p- M8 B6 M( y, u1 x

8 X% t9 m: j3 @% c; [* R5 f3 P技术手段有网络行为画像、自适应选择网络流量水印载体的追踪攻击溯源技术、黑客指纹库。

5 P4 i2 s) A5 R/ K$ d7 @( D; B0 [, B+ Y" N) o

8 E) v) H9 t0 C& \4 Y& q+ [反制威慑要实现反制手段的隐蔽化。7 t) k. C4 N2 \" n* c; J5 @

?$ k5 U( [; ~# w3 h

1 C, d2 f! C& D0 i9 j) _

技术手段有:①研究网络空间威慑机理;②研究针对目标区域内具有同类漏洞的网络节点、应用系统实施批量化自动反制方法。

d$ [* [! _7 M, B" X

* z+ F' c+ e t8 j7 @$ \ r

3 r; P& ~. Z+ s, D8 X除了上述与SMCRC环紧密耦合的技术以外,还需要开发一些共性、基础性技术,才可确保基于SMCRC环的网络空间安全生态体系的正常运行。具体技术包括上文提及的三大支撑平台技术。: J) Y6 Y8 i* A5 R6 L

; e9 T- S! Z# b& q' \: t

5 y7 ?/ X/ I* {: o% {: \. g$ s

◆ ◆ ◆ ◆ ◆ * q5 A0 Y6 h2 q5 j3 H

3 L" }6 q0 E6 C/ X1 p4 r0 S

2 v6 e M2 o: L: _9 ?- h网络空间安全生态系统具备防御动态化、元素可认证、行为可监控、全系统态势可感知、功能可自演进、本质安全等能力。

5 S6 O7 m; C5 {" L7 E; p R! g5 l8 u

% H" h8 ~( M" r

! d7 F) _5 v7 Z, ~3 x: s( `要实现这些能力,还需要很多层面的努力、很长时间的改进、很多机构的协同、很多政策的指导,非一日可就。1 ?1 }/ g* U/ ]9 w

( u6 D8 d0 z4 I/ n, U2 y8 x

% N1 W( a3 t! c5 k' k j( E. T

美国国土安全部高层也曾表示,“完美的网络生态系统也许永远都无法打造出来”。

* f* M4 g7 o7 L& q8 Y" x7 X5 S7 a4 t7 D' z; I

8 E$ w: K3 t# ~& C, l

不管怎样,人类既然打造出了网络空间,就同样背负上了将其打造成一个健康、有序、自洽生态系统的责任,这一责任无法回避,亦无法回头。+ ?6 M2 `/ o0 R( K0 i! j

转自丨中国工程院院刊

`& ^: T2 l c+ U ]% z3 O7 L/ w5 h/ r

译者丨张楠

u/ l5 H; v3 ~& i- _& ~

- f5 K/ M, g% Y% s) ~- m: Y5 V! U, J! o! t( P

+ b; G% a y4 I" F* n8 K

研究所简介/ z) i9 |) ~; o2 E6 C: Z$ B

# x+ X& Q) z) w

' R0 F) `7 y# m2 @' J5 R0 ^8 ~国际技术经济研究所(IITE)成立于1985年11月,是隶属于国务院发展研究中心的非营利性研究机构,主要职能是研究我国经济、科技社会发展中的重大政策性、战略性、前瞻性问题,跟踪和分析世界科技、经济发展态势,为中央和有关部委提供决策咨询服务。“全球技术地图”为国际技术经济研究所官方微信账号,致力于向公众传递前沿技术资讯和科技创新洞见。

3 d8 y1 l5 G& F+ B3 f5 N; r8 O8 i, P0 p: ?# k; w

- K3 F- ~/ e6 s; m( M

" u U2 j; I/ o4 y2 S2 T/ O5 x地址:北京市海淀区小南庄20号楼A座

( }/ J/ z1 X7 f, [4 [/ q9 h8 N电话:010-82635247/65587 c% d: J" H3 M4 N" E

微信:iite_er% Z6 S0 M# z& r. A4 y

+ j1 u8 W0 u2 M, j( ], k+ {, M- e

0 f6 Y, L+ D" u 9 O& h% L+ M ^* q2 y* Q 9 O& h% L+ M ^* q2 y* Q

4 A3 Y. l+ g L0 }8 B% {! e

来源:http://mp.weixin.qq.com/s?src=11×tamp=1555336806&ver=1548&signature=JjLrOPL9QFdjl80ILzOpo-jppBp9ARH7a5sf95SIFiZmGfjWk54*B-7JW72XRylrBgMeCbcHm5t7j1cy4JINfOLHz7w6xRMELkXfDmAjb-OF1jleQ*bExgChlCRl76Qt&new=15 X0 C: H( I# F" o

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图