[color=#333333 !important]北京时间9月20日,杭州公安发布《杭州警方通报打击涉网违法犯罪暨‘净网2019’专项行动战果》一文,文章曝光了国内知名PHP调试环境程序集成包“PhpStudy软件”遭到黑客篡改并植入“后门”。截至案发,近百万PHP用户中超过67万用户已被黑客控制,并大肆盗取账号密码、聊天记录、设备码类等敏感数据多达10万多组,非法牟利600多万元。

0 k' V7 X5 l) F+ x2 K; L ^4 w- ^6 `[color=#333333 !important]面对如此性质恶劣的网络攻击事件,360安全大脑已独家完成了针对“PhpStudy后门”的修复支持,能够有效清除和修复该植入“后门”,第一时间守护用户的个人数据及财产安全,建议广大用户尽快前往https://dl.360safe.com/instbeta.exe下载安装最新版360安全卫士进行修复!

/ ?+ q v) x7 C; b% B( J' M* w[color=#333333 !important] 5 P/ c* m6 Y1 q0 T$ ~7 m! ~ 5 P/ c* m6 Y1 q0 T$ ~7 m! ~

案情破获:自2016年开始潜伏,累计67万电脑沦为“肉鸡”! {' K( F- G2 a

+ J# Y- g+ h! w7 t[color=#333333 !important]PhpStudy软件对于国内众多开发者而言,并不陌生。它是一款免费的PHP调试环境的程序集成包,集成了最新的Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接使用,具有PHP环境调试和PHP开发功能。因为免费公益、简易方便,现已发展到一定的规模,有着近百万PHP语言学习者、开发者用户。- j/ O, _# p8 C$ w

[color=#333333 !important]然而,如此绿色无公害的“国民”开发软件遭到了黑客的毒手,并且犯罪动机竟然出自黑客的技痒和虚荣心。据杭州公安披露,黑客组织早在2016年就编写了“后门”文件,并非法侵入了PhpStudy的官网,篡改了软件安装包植入“后门”。而该“后门”具有控制计算机的功能,可以远程控制下载运行脚本实现用户个人信息收集。

" w2 c% u1 g8 |$ r4 l- ]: D2 `[color=#333333 !important]从2016年起,黑客利用该“后门”犯罪作恶一发不可收拾,大量中招的电脑沦为“肉鸡”执行危险命令,不计其数的用户账号密码、电脑数据、敏感信息被远程抓取和回传。据统计,黑客已控制了超过67万台电脑,非法获取账号密码类、聊天数据类、设备码类等数据10万余组,而此案也是2019年以来,国内影响最为严重的供应链攻击事件。

* z: C8 s- X$ K6 q3 \* @雷霆行动:“后门”涉及多个版本,360安全大脑国内率先支持修复!% T( ?7 h: _& l

6 w" o- w! j, t1 d1 V O, w- w9 x/ H[color=#333333 !important]值得注意的是,经360安全大脑的监测发现,被篡改的软件版本并不单单是官方通告的PhpStudy2016版本中的Php5.4版本,而是在PhpStudy 2016版和2018版两个版本中均同时被发现有“后门”文件的存在,并且影响部分使用PhpStudy搭建的Php5.2、Php5.3和Php5.4环境。虽然目前官方软件介绍页面中的下载链接已经失效,但在官网历史版本中仍能下载到。除了官网外,一些下载站提供的相同版本的PhpStudy也同样“不干净”。

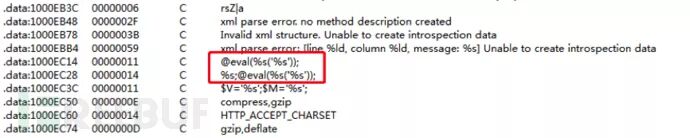

: A( {; A% e- m' R$ ] q& s5 _! A% x[color=#333333 !important]360安全大脑的进一步深度溯源,确认绝大多数后门位于PhpStudy目录下的“php\php-5.4.45\ext\php_xmlrpc.dll”文件和“\php\php-5.2.17\ext\php_xmlrpc.dll”文件中,不过也有部分通过第三方下载站下载的PhpStudy后门位于“\php53\ext\php_xmlrpc.dll”文件中。通过查看字符串可以发现文件中出现了可疑的“eval”字符串。5 H( { {* E2 C7 \1 J3 J4 n

[color=#333333 !important]

5 i( p; n0 I" j% s6 q/ V* M/ P[color=#333333 !important](php_xmlrpc.dll文件中可疑的“eval”字符串) 4 l4 B" N; \; Y

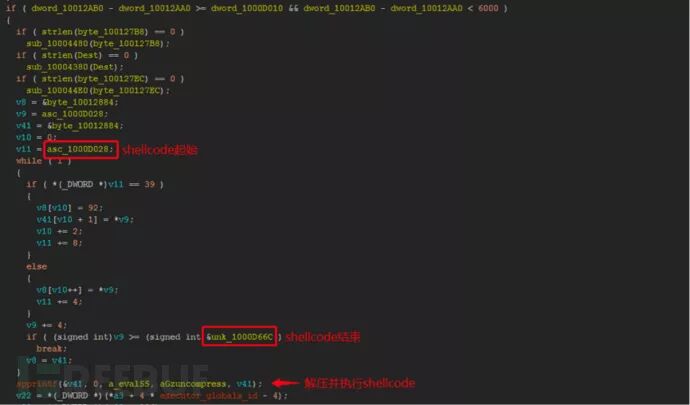

[color=#333333 !important]“eval”字符串所在的这段代码通过PHP函数gzuncompress解压位于偏移0xd028到0xd66c处的shellcode并执行。

* T9 e6 u) {& h4 w[color=#333333 !important] 8 m5 ^( }2 z$ Y6 x k 8 m5 ^( }2 z$ Y6 x k

[color=#333333 !important](解压shellcode并执行)

0 k9 ^0 s- i, a2 y% a; y[color=#333333 !important]

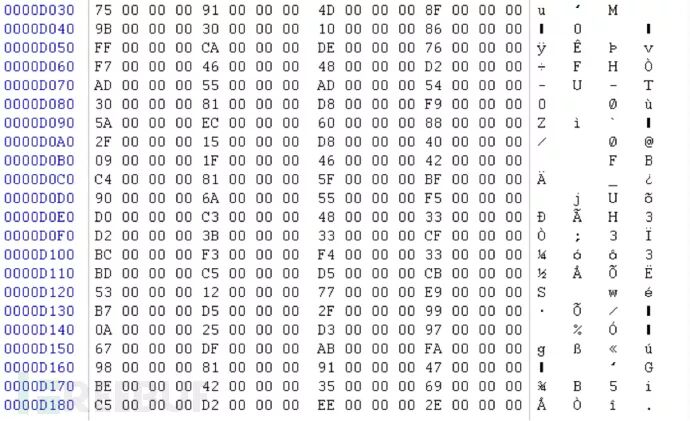

/ q; \3 M1 m* ^8 ?( l) R% V0 T/ N[color=#333333 !important](部分shellcode)

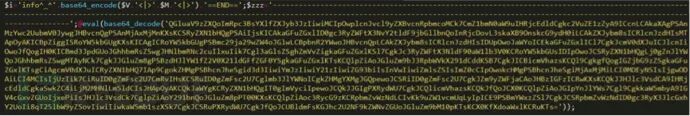

# ~1 w `( w' |1 e0 Z[color=#333333 !important]经过解压之后的shellcode如下图所示,shellcode中经过base64编码的内容即为最终的后门。

9 ?1 X+ o5 G- K[color=#333333 !important]

4 x* N4 o7 l" M2 e& P# ?# _7 }[color=#333333 !important](解压后的shellcode) : I5 O/ @$ ~# ?6 B" I

[color=#333333 !important]最终的后门请求C&C地址360se.net,执行由C&C返回的内容,目前该地址已无法正常连接。 x& S0 N( }' t0 h

[color=#333333 !important]

[color=#333333 !important](后门代码示意图)

) p5 g3 K1 k1 A% t* x! N$ x4 E[color=#333333 !important]虽然在杭州网警专案组的行动下,已经分别在海南、四川、重庆、广东分别将马某、杨某、谭某、周某某等7名犯罪嫌疑人缉拿,不过经360安全大脑的关联分析,目前网络中仍然有超过1700个存在“后门”的php_xmlrpc.dll文件。

3 q; q4 Y. T5 `3 z+ q[color=#333333 !important]这些通过修改常用软件底层源代码,秘密添加的“后门”,可以在用户无感知的状态下,非法获取用户隐私数据,严重侵害了人民群众的合法权益,甚至危害国家安全。而360安全大脑通过多种技术手段防御,可以第一时间感知此类恶意文件的态势进程,并独家推出了修复方案。同时,360安全大脑特别建议:

% Q5 F+ q/ @& ~" f* O; p[color=#333333 !important]1. 前往https://dl.360safe.com/instbeta.exe,尽快下载安装最新版360安全卫士,能有效清除并修复PhpStudy安装目录下的“后门”文件,全面保护个人信息及财产安全;0 @8 v9 U4 Q/ \; N g9 V

[color=#333333 !important]2. 请及时修改服务器密码,其他使用相同注册邮箱和密码的网络帐户也应该一并修改,消除风险;4 d9 n$ Y2 p+ V

[color=#333333 !important]3. 不要随意下载,接收和运行不明来源的文件,尽量到PhpStudy官网https://www.xp.cn/下载最新版PhpStudy安装包进行更新,以防中招。) ]5 C8 M0 C( m' ]/ l

附录:部分IOCs) g' g0 p$ g, V/ u

# j, c+ H: T, G# D' v, w+ y

被篡改的php_xmlrpc.dll:" B4 Q5 i- f- N% @# E, ~' ?

8 C3 w" M1 V% X/ t- {3 V

[color=#333333 !important]c339482fd2b233fb0a555b629c0ea5d5

0 E# k* t/ Q w[color=#333333 !important]0f7ad38e7a9857523dfbce4bce43a9e9% L/ p0 y! z3 n: {" V

[color=#333333 !important]8c9e30239ec3784bb26e58e8f4211ed0

8 X) g* G! A! T6 N[color=#333333 !important]e252e32a8873aabf33731e8eb90c08df

$ u. S9 v+ k! b" g[color=#333333 !important]9916dc74b4e9eb076fa5fcf96e3b8a9c9 o( S! x7 ]( j2 ~* ~

[color=#333333 !important]f3bc871d021a5b29ecc7ec813ecec244

* x F) Q" ], M8 t, P% J2 _8 y[color=#333333 !important]9756003495e3bb190bd4a8cde2c31f2e! x3 w6 c8 p" @0 G3 I! H& H3 {

[color=#333333 !important]d7444e467cb6dc287c791c0728708bfd; T( U" h0 V$ x# a1 k5 L. M0 `

2018版PhpStudy安装程序! U" `# G. B. _+ t6 u7 @" g

; x5 J2 I, l1 d1 o ?& t' M

[color=#333333 !important]md5: fc44101432b8c3a5140fcb18284d2797* x7 w4 ^" J1 |+ x6 l, S: `# C

2016版PhpStudy安装程序8 S- H; {7 H# }" i! P

/ X1 `; C3 `, X; X. b9 r2 T[color=#333333 !important]md5: a63ab7adb020a76f34b053db310be2e9

+ z B$ r' a7 J# ][color=#333333 !important]md5:0d3c20d8789347a04640d440abe0729d

! [( Z( y9 k. y( j1 D8 A! ^ URL:: i. b+ R! \4 L$ s/ D0 c' B

; Y! o' Q! o5 d[color=#333333 !important]hxxp://public.xp.cn/upgrades/PhpStudy20180211.zip+ l5 S# `6 _$ ^ k+ ]

[color=#333333 !important]hxxps://www.xp.cn/phpstudy/phpStudy20161103.zip6 v+ i4 ~: H0 T& Z+ o

[color=#333333 !important]hxxps://www.xp.cn/phpstudy/PhpStudy20180211.zip" z' I: S6 g4 U7 C4 _

CC:

4 F0 ]+ N0 }2 e2 [/ M: x

+ U9 P3 ?* u- U/ d! ~+ ~9 [[color=#333333 !important]www.360se.net:201234 O' \) l4 E$ Q

[color=#333333 !important]www.360se.net:40125

: [" }$ T/ T$ G' e[color=#333333 !important]www.360se.net:8080

% f! j$ [% V l1 x( _[color=#333333 !important]www.360se.net:80) a4 E) g3 K( n, L; x

[color=#333333 !important]www.360se.net:53$ G7 ^: p P% L0 l3 t

[color=#333333 !important]bbs.360se.net:201237 T4 C P+ Z# N

[color=#333333 !important]bbs.360se.net:40125

* I; ]7 y9 m2 H+ R- T& B[color=#333333 !important]bbs.360se.net:8080

9 K3 u" ?. L4 |[color=#333333 !important]bbs.360se.net:80" p0 h0 I- l3 K% A8 }! K

[color=#333333 !important]bbs.360se.net:53/ e G7 p6 Z! Z: u) l# u

[color=#333333 !important]cms.360se.net:20123

4 z( q' {# d* d# m3 F, G3 @6 b[color=#333333 !important]cms.360se.net:401253 M" Q/ @ |: N O5 I

[color=#333333 !important]cms.360se.net:8080

; o/ |- F' ?9 s$ |7 W5 `[color=#333333 !important]cms.360se.net:80

2 o$ ~ P E$ c$ I[color=#333333 !important]cms.360se.net:53

9 V3 N, ]& l2 }! d% {* U[color=#333333 !important]down.360se.net:201237 F& W4 a" l5 _+ O( Q

[color=#333333 !important]down.360se.net:40125

9 e6 F: X1 O {" e[color=#333333 !important]down.360se.net:8080

" p4 K o, _: y4 E7 F) e3 {3 J[color=#333333 !important]down.360se.net:80) G {" T5 S9 y( t- k: a; D6 J

[color=#333333 !important]down.360se.net:53

/ t. H' P0 \ H2 a1 J[color=#333333 !important]up.360se.net:20123" Y5 F: T( k! O4 ]8 L, `

[color=#333333 !important]up.360se.net:40125. Q3 S( \+ t4 Z* ?

[color=#333333 !important]up.360se.net:8080' O5 R0 b! G4 k/ o9 l

[color=#333333 !important]up.360se.net:806 S8 D3 n; J0 e7 z$ I

[color=#333333 !important]up.360se.net:53

) u$ {5 ?' a3 ^$ z4 c[color=#333333 !important]file.360se.net:20123

; g2 x2 N! B- e[color=#333333 !important]file.360se.net:40125

' G. f9 D2 O$ \( {% X[color=#333333 !important]file.360se.net:8080

, Y Y R/ q2 d[color=#333333 !important]file.360se.net:80$ ^! a: h3 m" Z- e0 O5 m5 f4 ^

[color=#333333 !important]file.360se.net:53% q, b8 O" D( a1 D3 w

[color=#333333 !important]ftp.360se.net:20123

( v5 }0 h+ p) l( \& h8 @3 r" x6 ~[color=#333333 !important]ftp.360se.net:40125. E. u3 f" v5 U+ e, J% q

[color=#333333 !important]ftp.360se.net:8080 J/ X1 Y, E5 z/ a7 [% X% n

[color=#333333 !important]ftp.360se.net:80

6 u4 [+ _" d& a, R[color=#333333 !important]ftp.360se.net:53

, W7 v6 T9 F2 K9 g$ |' f$ I [color=#333333 !important]*本文作者:360安全,转载请注明来自FreeBuf.COM: x2 N8 R8 e2 j

7 |+ D" _, k7 k) q/ U- e4 N

; x. g3 |! U1 n5 T+ }, G }精彩推荐1 Z1 C p) f9 x, t( D' K' w; I# S' K

9 i0 B) q4 w2 B. T$ k% Z% Q( r9 B9 w

9 G" ~: X- | f1 h. S: K% {% s" n' [4 Z' d: i V. }4 X

. b5 B6 g( w2 c+ a/ u/ t

! c# y# m8 i6 U7 w来源:http://mp.weixin.qq.com/s?src=11×tamp=1569162604&ver=1868&signature=nMTEvbqQvp1yT2KzYm-TiJTh834tZs2cquMZedwwmkAjoRd0b4GlSLLA0CyDYH*E3CXlIGgh*A5XXU3V9LcSt3CgplJMA7qwe-XksgPh2-jrmhRO-NEJ7qLMJylYx1xE&new=1# ^* D9 `4 c- e* [- l

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |  /6

/6

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图